|

Лекция №7 |

|

Вопрос 2 |

Основные атаки на Windows-системы. Аппаратная и программная защита. Брандмауэры, маршрутизаторы, сетевые фильтры. Типовые схемы построения защищенных сетей.

Основные атаки

Надо сразу заметить, что компьютеры, работающие под управлением OC Windows, представляют из себя довольно жалкое зрелище в плане безопасности, если проинсталлировав операционную систему не предпринять никаких действий по увеличению ее защищенности.

Все атаки в Интернет/Интранет сети по способу работы можно классифицировать на следующие 4 вида:

1) Первый тип атак - приведение

системы в нерабочее состояние - широко

используется в Интернет. Цели при этом

преследуются разные: начиная от мелких

разборок на IRC, кончая политической

виртуальной атакой. Результаты атаки

бывают разные, но удачное ее проведение

ничего хорошего для вас не сулит: в лучшем

случае на экране пользователя появится

хорошо знакомый синий экран с

информацией об ошибке в библиотеке,

отвечающей за работу с TCP/IP, а в худшем -

компьютер намертво зависнет, и вся работа,

которая велась на компьютере перед этим

полетит насмарку. И лучше даже не

представлять себе крайний случай, когда

атакующий сумеет запустить на вашей

машине программу-бомбу, которая через

несколько минут сотрет содержимое

жесткого диска и прошьет флэш-микросхему

БИОСа нулями, после чего компьютер можно

будет просто выбросить. Впрочем, не будем

так пессимистичны. Основные и

широкораспространенные орудия

злоумышленников давно известны, и от них

можно защититься. Перечислим некоторые:

Самый старый и классический - это WinNuke, он

же "нюкер". Технические подробности:

программа соединяется с атакуемым по 139-ому

порту, который отвечает за сетевой сервис

машины (NetBios), и посылает по

установленному каналу любые байтики, с

установленным типом данных - OOB (out of band). В

операционной системе Windows'95 такое

действие вызывает прекращение

деятельности TCP/IP-ядра. Сама система

продолжает работать, но для работы в сети

вам придется перезагрузиться. В Windows'98 эта

проблема исправлена. Также довольно

широко известны программы, действие

которых основывается на посылке

фрагментированных IP-пакетов с

некорректной информацией о сборке. В этом

случае при получении таких данных ядро

операционной системы пытается собрать

полученные фрагменты в один, но из-за

неправильно указанных длин фрагментов

происходит неправильное выделение

памяти. Работа операционной системы

останавливается полностью. Она не

реагирует ни на что, кроме выключения

питания. На базе teardrop выходило несколько

модификаций, вроде newtear для 100-процентного

обеспечения результата. Атаке подвержены

и Win'95 и Win'98 и даже WindowsNT. Для защиты

требуется поставить на систему патчи.

Если атакующему не хочется выводить

чужой компьютер из строя, то он может

использовать средства для захламления

канала пользователя данными. В лучшем

случае атакуемый компьютер захлебнется

волной информации и долгое время его

производительность в сети будет ничтожна,

а в худшем может перестать

функционировать TCP/IP ядро. Но сам

компьютер при этом будет полноценно

работать, хотя и в гордом одиночестве.

Пример такой атаки - это flood ping на IRC -

беспрерывная подача пакетов без ожидания

ответа от жертвы.

2) Атаки с целью получить информацию с

атакуемой машины. Такие атаки

участились в последнее время, особенно в

России. Крадут у нас все. Вообще все, что

представляет какой-то интерес. Но прежде

всего - пароли для доступа в Интернет.

Дело в том, что их хранение в ОС Windows

происходит без соблюдения нужных

требований безопасности и украсть секцию

из системного реестра, а также несколько *.pwl

файлов совсем нетрудно. При таких атаках

чаще всего используют тот недостаток Windows,

что при установленной службе Microsoft

доступа к каталогам и принтерам и

разрешении в настройках сделать их

общими (а так чаще всего все и делают) все

ресурсы системы оказываются в полном

распоряжении для их использования в Internet.

Атакующему для этого достаточно знать

только IP-адрес жертвы, после чего он может

запустить, например, SmbScan или winhack и

просканировать целого провайдера на

предмет открытых портов у его клиентов

для доступа к их сетевым ресурсам.

Защититься от такой атаки несложно -

достаточно закрыть сетевые tcp/ip-порты от

доступа со стороны. Сделать это можно,

например, программой PortBlock, а обнаружить

присоединение человека к вашей системе -

программой NetStat. Все упомянутые программы

можно взять в разделе Download.

3) Получение контроля над атакованной

машиной. Такие атаки очень удобны для

взломщика. Прежде всего тем, что в случае

удачной ее реализации атакующий получает

полный контроль над системой: он может

полностью управлять работой программ,

графического интерфейса, даже периферией

и внешними устройствами. Другими словами,

взломщик получает удаленную консоль для

работы с атакованной машиной.

Уже классическая сейчас программа,

обеспечивающая крэкеру такие

возможности - это BackOrifice, или в

простонаречии - bo. При запуске она

подменяет некоторые системные

библиотеки, садится на определенный порт

и слушает его, ожидая запросы от

программы bo-клиента. При поступлении

вызова от клиента происходит его

авторизация (!) и в случае успеха

устанавливается соединение, передающее

полное управление системой клиенту.

Атакующий может все - от форматирования

дискеты до проигрывания мпега на экране.

Защиты здесь универсальной просто не

существует, так как программ таких

существует несколько, а все они

используют хотя и похожие, но немного

разные алгоритмы. Поэтому для каждой

конкретной атаки надо искать конкретный

патч либо использовать целый комплекс

средств для проверки системы на

зараженность серверной частью таких

программ.

4) Целую отдельную эпопею составляют

атаки по электронной почте. Этот метод

тоже очень распространен в последнее

время. Мораль: никогда не запускайте файл,

пришедший к вам по электронной почте, не

посмотрев, что это такое на самом деле,

хорошим антивирусом. Даже если в поле

отправителя письма стоит надпись

techsupport@microsoft.com, не запускайте приложенный

якобы апдейт или абгрейд, сулящий вам

бешеный прирост производительности

работы и исправление все глюков всех

операционных систем вместе взятых, не

запускайте этот файл, тщательно с ним не

разобравшись.

В последнее время очень модно и популярно

стало посылать по e-mail пользователям Internet

сообщения от технической поддержки

провайдера с советом запустить

прилагаемую программу для ускорения

работы в Сети, причем для этого

предварительно рекомендуется войти в

Internet. На самом деле эта программа при

запуске просматривает ваш жесткий диск,

собирает всю интересную информацию и

отсылает ее куда-нибудь Васе Пупкину на

станцию, расположенную за тридевять

земель в хорошо упрятанном месте. Такая

программа называется Troyan - по аналогии с

троянским конем из "Илиады" Гомера.

Троянцы чаще всего предназначены для

собирания информации о провайдере

атакуемой жертвы, его телефоне и логину с

паролем. Так что, если ваш счет у

провайдера стал резко уменьшаться, то для

начала смените пароль и внимательно

поизучайте статистику соединений с

провайдером.

Использованы материалы источника:

www.intes.odessa.ua http://www.izone.com.ua/.

Типовые

схемы построения защищенных сетей

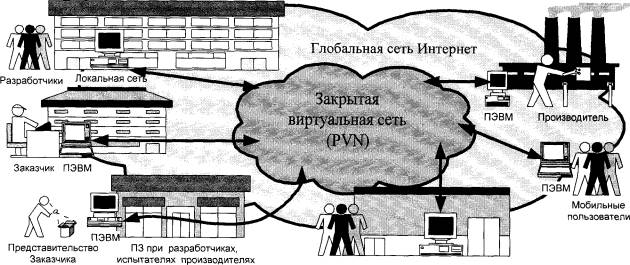

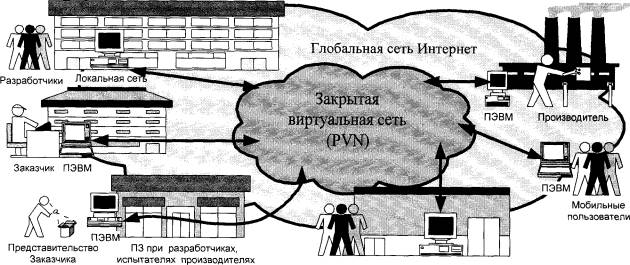

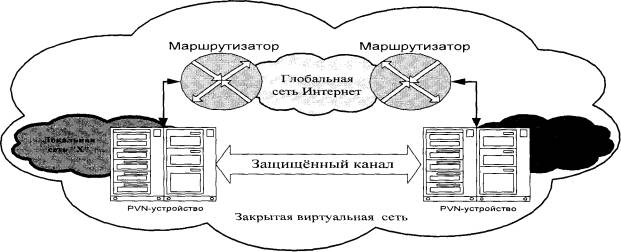

Создание корпоративных сетей Интернет/Интранет возможно на основе специально организованного применения средств и услуг. В частности, на основе организации так называемых закрытых (с ограниченным доступом) сетей с "виртуальными" IP-адресами (Private Virtual Network - PVN) NAT (Network Address Translation), что связано с использованием сведений закрытого характера.

Использование PVN позволит обеспечить защищенность (достоверность, конфиденциальность, сохранность) информации, циркулирующей в корпоративной (территориально распределенной сети), и значительно снизить затраты на подключение и взаимодействие удаленных абонентов (операторов-пользователей, локальных сетей и др.)

Рис.1. Организация закрытой виртуальной корпоративной сети на основе Интернет

Рациональных вариантов построения PVN в настоящее время может быть несколько. Возможность построения PVN на оборудовании и программном обеспечении (ПО) различных производителей достигается внедрением некоторого стандартного механизма - протокола Internet Protocol Security (IPSec). Он опеделяет все стандартные методы PVN, в частности, методы идентификации при инициализации туннеля, методы преобразования в конечных точках туннеля и механизмы обмена и управления ключами преобразования между этими точками.

Существуют и другие приемлемые протоколы:

PPTP (Point-to-Point Tunneling Protocol), разработанный компаниями Ascend Communications и 3Com (PPTP не определяет метод шифрования);

L2F

(Layer-2 Forwarding) компании

Cisco Systems;

L2TP (Layer-2 Tunneling Protocol), объединивший

протоколы

L2F и PPTP;

IKE (Internet Key Exchange), основанный на алгоритме преобразования открытым ключом, автоматического обмена ключами и установления защищенного соединения (тогда как IPSec кодирует и «подписывает» пакеты). Кроме того, IKE позволяет изменять ключ для уже установленного соединения, что повышает конфиденциальность передаваемой информации.

Варианты построения закрытой виртуальной сети

Построение закрытой PVN возможно на основе применения 1) так называемых брандмауэров [1,3] (рис 2). Брандмауэры большинства производителей содержат функции устойчивого туннелирования и надёжного защитного преобразования данных.

Рис. 2. Виртуальная сеть на базе брандмауэров

Недостаток этого варианта в том, что общая производительность сети зависит от аппаратного обеспечения, на котором работает брандмауэр. При использовании брандмауэров на базе персональных компьютеров подобный вариант приемлем только для небольших сетей с небольшим объемом передаваемой информации. Примером аппаратно-программного решения данного варианта является продукт FireWall-1 компании Check Point Software Technologies. В системе FairWall-1 для построения PVN предлагается стандартный подход на основе IPSec. Информация, приходящая в брандмауэр, дешифруется, после чего к ней применяются стандартные правила управления доступом. Fire Wall-1 работает под управлением операционных систем Solaris и Windows NT 4.0.

2) Другой способ построения PVN предполагает применение маршрутизаторов [1,3] содержащих функцию надёжного защитного преобразования информации, исходящей из локальной сети (рис. 3).

Рис. 3. Закрытая виртуальная сеть на базе маршрутизаторов

Пример оборудования для PVN на маршрутизаторах — устройства компании Cisco Systems. Начиная с версии программного обеспечения IOS 11.3(3)Т маршрутизаторы Cisco обслуживают протоколы L2TP и IPSec. Помимо простого защитного преобразования информации Cisco реализует функции идентификации при установлении туннельного соединения и обмена ключами. Для построения PVN компания Cisco использует туннелирование с преобразованием любого IP-потока. Туннель можно установить на основе адресов источника и приемника, номера порта TCP(UDP) и заданного качества услуг (QoS). Для повышения производительности маршрутизатора можно использовать дополнительный модуль защитного преобразования ESA (Encryption Service Adapter). Кроме того, компания Cisco System выпустила специализированное устройство Cisco 1720 PVN Access Router (маршрутизатор доступа к PVN), предназначенное для подразделений корпораций.

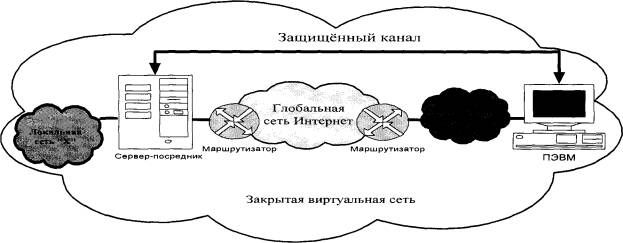

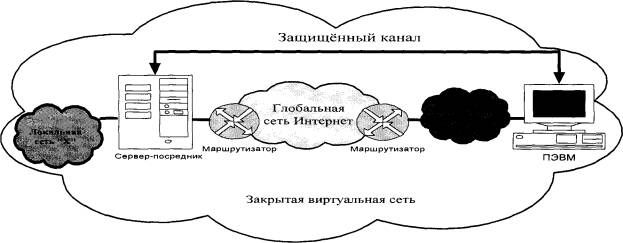

3) Еще один подход к построению сетей PVN — чисто программные решения [4] (рис. 4). При реализации данного варианта используется специализированное программное обеспечение, работающее на выделенном компьютере и в большинстве случаев выполняющее функции сервера-посредника (proxy-схема). Компьютер с таким программным обеспечением можно расположить за брандмауэром.

Рис. 4. Закрытая виртуальная сеть на базе программного обеспечения

Пример программных решений — пакет AltaVista Tunnel 97 компании Digital. При использовании этого программного обеспечения абонент подключается к серверу Tunnel 97, регистрируется на нем и обменивается ключами. Преобразование производится на базе 56- или 128-битных ключей Rivest-Cipher 4, полученных при установлении соединения. Преобразованные информационные пакеты инкапсулируются в другие IP-пакеты, которые и отправляются на сервер. При работе сервер Tunnel 97 проверяет целостность данных по алгоритму MD5. Кроме того, каждые 30 мин система генерирует новые ключи, что значительно повышает защищенность соединения. Достоинства пакета AltaVista Tunnel 97 — простота установки и удобство управления. Недостатками можно считать нестандартную архитектуру (собственный алгоритм обмена ключами) и низкую производительность. Возможен рациональный вариант PVN на платформе сетевой операционной системы (ОС). Данный способ реализован, например, в системе Windows NT. Для cоздания PVN компания Microsoft предлагает протокол РРТР,

интегрированный в систему Windows NT. Такое решение выглядит привлекательно для организаций, использующих Windows в качестве корпоративной ОС, и, кроме того стоимость решения на основе сетевой ОС значительно ниже стоимости прочих решений. В сетях PVN, основанных на Windows NT, используется база абонентов, хранящаяся в Primary Domain Controller (PDC). При подключении к РРТР-серверу оператор-пользователь авторизуется по протоколам PAP, CHAP или MS-CHAP. Передаваемые пакеты инкапсулируются в пакеты GRE/PPTP. Для преобразования применяется нестандартный фирменный протокол Point-to-Point Encryption с 40- или 128-битным ключом, получаемым при установлении соединения. Недостатки данной системы — отсутствие проверки целостности данных и невозможность смены ключей во время соединения. Достоинства — легкость интеграции с Windows и низкая стоимость.

В сетях, требующих высокой информационной производительности рациональным является вариант построения PVN на основе специальных аппаратных средств (рис.5). Примером такого решения служит продукт cIPro-

Рис. 5. Закрытая виртуальная сеть на базе аппаратных средств

PVN компании Radguard. В этом устройстве реализовано аппаратное защитное преобразование информации, передаваемой в 100-Мбит/с потоке. Изделие cIPro-PVN обслуживает протокол IPSec и механизм управления ключами ISAKMP/Oakley. Помимо прочего, это устройство обеспечивает трансляцию сетевых адресов и может быть оборудовано специальной платой, добавляющей функции брандмауэра.

Литература по вопросу:

1. Ловцов Д.А. Основы обеспечения защиты информации в АСУ войсками и оружием // Военная мысль. 1998. N 3. С. 51-55.

2. Найк, Дилип. Стандарты и протоколы Интернета : Полный обзор технологий Интернета / Дилип Найк; Пер. Н. К. Козловская и др. - [М.] : Рус. ред., 1999.-356 с.

3. Олифер, В. Г., Олифер, Н. А. Компьютерные сети. Принципы, технологии, протоколы : Учеб. для студентов, аспирантов и техн. специалистов, работающих в обл. сетевых технологий / В. Г. Олифер, Н. А. Олифер. - СПб. и др. : Питер, 1999. - 668 с. ; табл.; 24 см. - Библиогр.: с. 641-642. - Указ. - На тит. л. в вых. дан.: Санкт-Петербург, Москва, Харьков, Минск.

4. Практикум по пакетам прикладных программ / В. И. Варфоломеев и др.; Под ред. д-ра техн. наук, проф. С. В. Назарова. - М. : Финансы и статистика, 1999. - 190 с. : ил., табл.; 20 см. - ( Прикл. информ. технологии). - Библиогр.: с. 187.

Для предотвращения и нейтрализации последствий кибератак необходимо принять следующие меры:

• обеспечить разграничение доступа в помещения (или на объекты), из которых возможно проникновение к информационным ресурсам;

• установить системы защиты от несанкционированного доступа к ресурсам компьютеров и локальных сетей;

• защитить сеть от атак извне (межсетевыми экранами);

• организовать постоянный мониторинг и аудит сети на предмет своевременного выявления попыток несанкционированного проникновения;

• обеспечить антивирусную защиту;

• организовать банки данных и резервных копий.

Кроме того, существуют различные организационные меры, такие как, например, психологическая проверка сотрудников, запрет на вынос за пределы территории объекта дискет или распечаток и на внос видео- или фотоаппаратуры и т. д. К сожалению, даже все перечисленные меры не смогут дать 100-процентной гарантии безопасности защищаемых информационных ресурсов, но, грамотно и комплексно примененные, позволят устранить большинство рисков и тем самым сохранить не только информацию, но в некоторых случаях даже жизнь и здоровье людей.

Использованы материалы источника: <Конфидент>

| Лекции: 1; 2; 3; 4; 5; 6; 7; 8. |

| Практические занятия: 1; 2; 3; 4; 5; 6; 7; 8. |

|

|

| Контакты с преподавателем: anx-int@narod.ru ignik@chat.ru |

|

Copyright © 2001г.

"Midnight Express". Копирование и использование данных материалов разрешается только в случае указания на источник получения информации, при этом во всех ссылках обязательно явное указание адреса данного вэб-сайта http://anx-int.narod.ru |